Voici un extrait du programme de SNT (B.O.):

Souple et universel, internet est devenu le moyen de communication principal entre les hommes et avec les machines. Internet est né en 1983. Il est défini par le protocole IP (Internet Protocol), ensemble de normes qui permettent d’identifier et de nommer de façon uniforme tous les ordinateurs ou objets qui lui sont connectés. IP est accompagné de protocoles de transmission pour l’information par paquets, le principal étant TCP/IP. Internet s’appuie sur une grande variété de réseaux physiques où IP est implémenté. Il uniformise l’accès à tous les ordinateurs, les téléphones et les objets connectés.

C’est le réseau des réseaux. Couches, protocoles, adressage, routage, DNS… mais c’est aussi le Web ?

Oui. Euh… non!.

Parler d’Internet, ce n’est pas parler d’une science, mais plutôt de techno-science (d' »artisanat » selon Louis Pouzin, pionnier d’Internet) où il est question de théorie des graphes, théorie de l’information (« Théorie mathématique de l’information » de Shannon en 1948), traitement du signal, systèmes distribués, cryptographie, métrologie, statistiques.

Le premier message transmis fut : « LO » le 29/10/1969 (l’objectif était d’envoyer un long texte dont le mot « login » mais seuls les deux premières lettres furent envoyées : taux de paquets reçus de 1/20 000 !).

L’expression, qui tombe en désuétude, « surfer sur internet » vient de Mark Mc Cahill en 1992, un pionnier d’Internet.

Réseaux de télécommunication

Un réseau est un ensemble de lignes ou d’éléments qui communiquent ou s’entrecroisent (dictionnaire Larousse). En informatique, c’est un ensemble d’équipements interconnectés par des télécommunications, celles-ci étant définies comme des communications à distance.

Les réseaux de télécommunication servent à transporter des informations immatérielles (son, image, vidéo, texte).

Les réseaux peuvent être en bus, en anneau ou en étoile. Différents noms sont attribués aux réseaux en fonction de leur étendue : bus (quelques centimètres), CAN (Controlled Area Network, dans une voiture par exemple), PAN (Personal, réseau d’un domicile), LAN (Local, réseau d’un lycée), MAN (Metropolitan, réseau d’une ville) et le WAN (Wide, réseau international). Et pour relier tous ces réseaux : l’INTERNETWORK, autrement dit Internet !

Il y a plusieurs types d’acteurs dans les réseaux : les opérateurs (Orange, Free, SFR,…) et fournisseurs de service (GAFA,…), les usagers mais aussi les équipementiers (Samsung, Huawei,…), les instances de normalisation (UIT, IETF, les régulateurs (en France, l’ARCEP et le CSA) et les législateurs (l’Union Européenne avec la RGPD). On peut y ajouter les services OTT.

Des réseaux sont publics (mis en place par un opérateur télécom) : téléphonie fixe, téléphonie mobile et Internet. D’autres sont privés : le réseau Swift des banques, les réseaux VPN (Virtual Private Network), le réseau Rubis de la Gendarmerie… Leur gestion peut être centralisée ou décentralisée (réseaux pair-à-pair) ou organisée en groupes de travail. Le mode de transmission peut être une large bande ou une bande de base.

L’accès aux réseaux est soit filaire, soit radio (ondes électromagnétiques).

|

|

|

| câble Ethernet | fibre optique | ondes |

Principe de transmission de l’information (vidéo de 7 min)

Pour ce qui est d’Internet, les câbles sous-marins de fibre optique (carte mondiale) jouent un grand rôle, comme le décrit l’émission Le dessous des cartes (Arte, 14/04/2018, 12 min) ou ce document de RFI.

Aujourd’hui, les moyens de télécommunication sont divers : téléphone, radio, télévision, internet. Certains sont à sens unique (ou quasiment : radio, TV) : on parle de broadcast ou diffusion, d’autres sont à l’inverse en mode collecte (réseaux « ad hoc », un système central récupère des informations venant de divers terminaux). Entre ces deux extrêmes, comme Internet, les échanges d’informations peuvent aller dans les deux sens, par commutation et routage.

Les grandes étapes du transport d’une information sont : la capture de cette information (fichier informatique, micro), le codage de cette information (« codage source », en binaire : suite de 0 et de 1), les codages canaux, le décodage canal, le décodage source et enfin la restitution au destinataire. L’étude des encodages Ascii et Unicode est au programme de la spécialité NSI.

Quelques dates

Dès l’Antiquité, il a existé des systèmes pour communiquer sur de courtes distances (signaux lumineux ou sonores). Ce n’est qu’à la fin du XVIIIème siècle qu’apparaissent des systèmes organisés (télégraphie optique) pour envoyer de courts messages écrits. Un siècle plus tard, on commence à transporter la parole (téléphonie). Seconde moitié du XXème siècle : avec la numérisation, l’électronisation, l’informatisation, on transporte des données, des images animées. Fin XXème siècle : internet et réseaux mobiles.

- 1464 : création de la Poste royale par Louis XI

- vers 1792 : invention du télégraphe optique par le Français Chappe : explications de M.Bidouille

- 1844 : premier message transmis en Morse (inventé en 1832) « What hath God wrought » (« ce que Dieu a accompli ») le 24 mai

- 1858 : premier câble transatlantique

- 1876 : invention du téléphone par Bell/Gray/Meucci/Reis

- 1901 : première transmission radio transatlantique par Marconi

- 1904 : apparition du mot « télécommunications » (par Estaunié)

- vers 1945 : premiers ordinateurs (électroniques)

- 1969 : 4 nœuds de liaisons entre les universités californiennes UCLA, Santa Barbara et Stanford, ainsi que celle de Salt Lake City (Utah). C’est le système « ARPAnet ».

- 1971 : réseau Cyclades en France

- 1983 : Internet

L’idée de relier des réseaux d’ordinateurs à d’autres réseaux d’ordinateurs date du début des années 1970 avec le projet ARPAnet qui est considéré comme l’ancêtre d’internet.

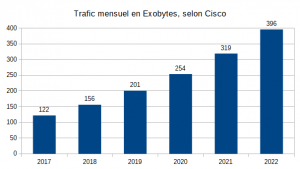

Volume de trafic

En 2017, 122 ExaOctets par mois (1018 octets) ont circulé sur Internet.

En 2022, 396 ExaOctets/mois, soit une croissance annuelle de 26 %, ou triplement en 5 ans.

source : Cisco

Environ 80 % du trafic est de la vidéo. Plus de détails

Débit

Vous pouvez tester votre débit réel et le comparer avec celui annoncé par votre F.A.I. (fournisseur d’accès à internet).

Architecture en couches

Dans un réseau de communication, l’unité d’information transmise ou traitée porte différents noms : message, paquet, trame, PDU… Tous définissent un bloc fini de bits. Le but d’un service de communication est de transmettre des informations issues d’une source de données (mémoire, caméra, micro, capteur…) vers un ou plusieurs destinataires (mémoire, écran, haut-parleur, activateur…). Cette transmission peut être décrite à l’aide d’un modèle en couches. Pour comprendre cette idée de couches, voici une analogie (inspirée du livre de Andrew Tanenbaum, Réseaux, éditions Pearson, avec illustration) :

Une philosophe veut communiquer avec un autre philosophe (« couche 3 »), mais la première parle anglais et l’autre français. Ils engagent donc chacun un traducteur (« couche 2 »), qui fait appel à son tour à un(e) secrétaire (« couche 1 »). Les traducteurs ont choisi une langue commune de traduction : le hollandais (« protocole de couche 2 »).

La première philosophe souhaite communiquer à son homologue distant sa passion pour les lapins. Elle transmet un message (en anglais) à son traducteur : « I like rabbits ». Le traducteur le traduit en hollandais : « Ik vind konijnen leuk ».

Le traducteur transmet le message à sa secrétaire, par courriel (protocole de couche 1). Quand le message parvient à l’autre secrétaire, il est transmis au traducteur local, qui le traduit en français et le transmet au deuxième philosophe.

Les protocoles sont complètement indépendants les uns des autres. Ainsi, les traducteurs pourraient décider de passer à l’espagnol, ou les secrétaires d’échanger par courrier postal, sans en parler aux autres personnes.

On remarque qu’à chaque étape, un en-tête est ajouté ou supprimé.

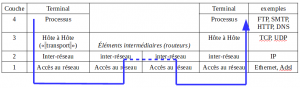

Modèle OSI

Selon le modèle OSI (Open Systems Interconnection) de l’ISO, il y a 7 couches à considérer :

- Application (Http,…)

- Présentation (Html, Ascii,…)

- Session

- Transport (TCP, UDP,…) dont le PDU1 est le message (segment pour TCP, datagramme pour UDP)

- Réseau (IP,…) dont le PDU est le paquet qui encapsule le message

- Liaison (Ethernet, Wifi,…) dont le PDU est la trame qui encapsule le paquet

- Physique (ADSL, Bluetooth, satellite,…) dont le PDU est le bit

1 : Protocol Data Unit est l’unité de mesure de l’information.

On peut retenir l’ordre de ces 7 couches par ce moyen mnémotechnique : « All People Seem To Need Data Process ». Chaque couche fournit des services à la couche suivante. Mais pour Internet, ce modèle ne s’est pas imposé : critiques.

Modèle TCP/IP

Le modèle qui s’est imposé est plutôt le modèle TCP/IP en 4 couches:

- Application (process)

- Transport (host to host)

- Inter-réseau (Internet)

- Accès au réseau (Network access)

Les étapes de la communication sont :

– création de données (sur la couche processus du système d’origine)

– segmentation et encapsulation des données (dans le système source) : les données sont fragmentées en petits paquets et on leur ajoute des informations (en-tête IP),

– génération des données sur les supports de liaison et transport des données sur l’inter-réseau,

– réception des données dans la destination finale, assemblage et transmission à l’application de destination.

Illustration avec un diaporama

Couche physique

L’accès au réseau peut se faire en filaire (câble coaxial, paire de cuivre torsadée, fibre optique) ou par radio (ondes électromagnétiques) : WiFi, WiMax, 4G, satellite.

Les performances de transmission (rapidité, fiabilité) sont variables, notamment à cause de la technologie et du support physique employé (câble coaxial en cuivre, paire torsadée-RJ45, ADSL, fibre optique, WiFi, satellite…).

cas du réseau 4G

La technologie utilisée est le LTE (long term evolution). Le terminal (téléphone, smartphone ou clé 4G) s’appelle « User Equipment ». Il contient une carte SIM (Subscriber Identity Module) ou USIM contenant l’identité d’abonnement, unique au monde (n° IMSI). En France, ce numéro commence par 208 puis 01 si l’opérateur est Orange par exemple. Le terminal communique avec une station de base appelée eNodeB (evolved node base station) dont l’élément emblématique est l’antenne (environ 10 000 en France). Celle-ci est un dispositif rayonnant qui transforme une onde électromagnétique en courant alternatif ou réciproquement. Une station de base couvre une surface appelée cellule. La capacité d’une cellule en Mbit/s ne dépend pas de la taille de la cellule. En zone urbaine, ces cellules seront plus petites qu’en zone rurale. Ces eNodeB diffusent régulièrement un signal appelé Voie balise ou beacon channel (ce qui indique l’existence du réseau notamment). Ces eNodeB sont ensuite reliées au réseau IP de l’opérateur, lui-même relié à des routeurs vers Internet. Plus précisément, le réseau Internet ne sait pas gérer la mobilité, a priori. En 4G, la solution retenue est de faire converger les paquets vers une porte d’entrée, un PGW : Packet Gate Way. Comme l’utilisateur peut changer de cellule, les données passent par un équipement intermédiaire : le SGW (Serving Gate Way).

Deux éléments sont centraux dans l’architecture d’un réseau 4G : le MME et le HSS. Ce dernier (Home Subscriber Server) est une base de données des abonnés. Lorsqu’un terminal se connecte à une eNodeB, celle-ci envoie une requête auprès du MME (Mobility Management Entity) pour l’autoriser à utiliser le réseau. Ce MME va alors consulter le HSS pour s’assurer de la présence de l’abonné dans ce HSS (un identifiant temporaire, le TMSI, est également attribué, pour une question de sécurité). Le MME assure également d’autres services de contrôle. Une adresse IP (cf paragraphe ci-dessous) est allouée lors de la mise sous tension du terminal (on parle d' »attachement »), via le chemin suivant : le MME envoie une requête au SGW qui transmet au PGW. Ce dernier retourne une adresse IP transmise successivement au SGW, puis au MME, au eNodeB et à l’UE.

cas du réseau Ethernet

C’est un réseau local (LAN) supporté par des paires torsadées ou par la fibre optique.

Couche réseau, adresse IP

L’adressage est le fait d’ajouter une adresse à une information. C’est le moyen pour identifier un équipement (ordinateur, smartphone). L’adressage peut être hiérarchique ou géographique (adresse postale, téléphonie fixe) ou à plat (adresse MAC : Medium Access Control).

Sur internet, tout ordinateur possède une adresse : son adresse IP (= Internet Protocol).

L’adressage IP est quant à lui sous deux versions : IPv4 et IPv6.

adresse IPv4

Une adresse IPv4 est codée sur 32 bits, c’est-à-dire 4 octets (un octet = 8 bits). On écrit ces octets sous forme décimale (base 10) compris entre 0 et 255 séparés par un point (il y a en effet 256 nombres binaires compris entre 02 et 1111 11112).

Exemple d’adresse IPv4 : 35.186.248.227

On parle de norme IPv4 et de notation décimale pointée.

En théorie, il y a 232 adresses possibles, soit un peu plus de 4 milliards, ce qui est insuffisant depuis 2011. D’autant que de nombreuses adresses ne sont jamais utilisées. Une solution pour contourner ce problème de manque d’adresse est l’adressage dynamique. Celui-ci consiste à attribuer des adresses IP temporaires ce qui permet d’allouer la même adresse à deux clients à deux moments différents (quand le premier n’est plus connecté). A l’inverse, d’autres adresses sont fixes. Vu la croissance exponentielle d’Internet, une autre version est apparue : IPv6.

adresse IPv6

Chaque adresse IPv6 est codée sur 128 bits (16 octets). On écrit deux par deux ces octets, sous forme hexadécimale (base 16) séparés par deux points ‘‘ : ‘‘.

Exemple d’adresse IPv6 : fe 80 : 00 00 : 00 00 : 00 00 : 02 24 : 01 ff : fe e7 : 7e cc (espaces mis ici pour la compréhension, fe signifie 1111 11102, 80 signifie 1000 00002, etc.).

On parle de norme IPv6. Cela permet d’en avoir 1632, ce qui permet plus de 3×1038 combinaisons, de quoi largement couvrir les besoins futurs. Pourtant, la transition vers IPv6 est lente.

IP signifie Internet Protocol. C’est le protocole permettant d’envoyer des informations. Mais il n’est pas fiable à lui seul : des paquets peuvent être perdus, arrivés en double, arrivés dans le désordre. La fiabilité sera assurée par le protocole TCP (cf paragraphe suivant).

Savez-vous quelle est votre adresse IP ? www.monip.org ou, dans l’invite de commandes, ifconfig (sous Linux ou MacOS) ou ipconfig (Windows).

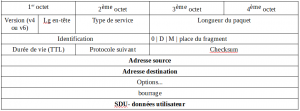

Protocole IP

Venons-en plus généralement au protocole IP (dont l’adresse IP n’est qu’un élément). Il est au centre de la couche inter-réseau. Les points-clés :

- interconnexion de réseaux hétérogènes,

- non fiable car il utilise un service de type non connecté non acquitté1 dit « best effort »,

- IP travaille en commutation de paquets,

- IP travaille en mode datagramme (paquets indépendants les uns des autres),

- le routage se fait saut par saut. Il s’appuie sur la table de routage.

1 : le destinataire ne confirme pas la réception des messages (pas d’acquittement de sa part).

Le rôle du protocole IP est d’acheminer des données vers le destinataire. La source des données va ajouter, aux données à transmettre, les informations liées au protocole IP. Celles-ci vont contenir, entre autres, l’adresse de la source et l’adresse de la destination. Les routeurs intermédiaires vont analyser ces données et, en fonction de l’adresse de destination, trouver la prochaine liaison sur laquelle seront émises les données. Les données restent inchangées mais les en-têtes IP évoluent au gré de leur passage dans les routeurs.

Les paquets sont de taille limitée. Avantages par rapport à l’envoi de messages entiers :

- Une erreur de transmission n’affecte pas l’ensemble du message. On n’aura qu’à retransmettre le petit paquet erroné plutôt que tout le message.

- Il est possible de borner la taille de la mémoire dans les nœuds d’interconnexion. (sans limite de taille, il faudrait d’énormes mémoires pour les vidéo chronophages…),

- Sans limite, des chemins risqueraient d’être saturés beaucoup plus souvent.

- En cas de relayage (passage dans plusieurs routeurs), les temps de traversée du réseau sont plus courts.

(Inconvénient : Il faut transmettre plus d’en-têtes, et donc on a moins de place pour les données.)

Quel est le format d’un paquet IP ? En IPv4, voici ce que c’est :

On retiendra : un paquet IP contient un en-tête et les données de l’utilisateur. Cet en-tête contient notamment : adresses source et destination (et en-tête TCP…si c’est ce protocole de transport qui est utilisé).

4 défauts :

- Perte de paquets,

- Livraison non séquencée, dans le désordre, des paquets

- non correction des erreurs

- Délai d’acheminement inconstant

Il est nécessaire d’avoir d’autres services…

Couche transport

La couche transport est celle à laquelle s’adressent directement les applications pour envoyer et recevoir des informations via le réseau. Elle implique donc les deux correspondants finaux (source et destination). Un PDU de niveau transport est immédiatement encapsulé dans un paquet IP et n’est pas décapsulé avant son arrivée à destination. Les équipements d’interconnexion n’ont donc, normalement, aucune conscience de ce qui est spécifié au niveau transport.

« encapsulations »

![]()

Deux modes principaux de transmission existent : le mode connecté et le mode datagramme, et les protocoles associés : TCP et UDP. (les numéros de port utilisés permettent de distinguer les applications fonctionnant sur la même machine). TCP assure la fiabilité des communications notamment au moyen d’acquittements. Se pose alors le problème du bon dimensionnement du temporisateur d’acquittement qui permet à un émetteur de conclure à la perte d’un segment. TCP définit les numéros de séquence permettant d’identifier chaque unité de données et gère les problèmes de congestion.

Protocole TCP (Transmission Control Protocol)

Il est au niveau de la couche host to host, « transport ». Il assure, en mode connecté :

- la détection et la correction des erreurs,

- la fragmentation et le réassemblage des données,

- le séquencement des messages (livraison dans le même ordre),

- le contrôle de flux de bout en bout (la détection d’équipements saturés).

Ce protocole est uniquement mis en œuvre entre la source et le destinataire. Les routeurs n’interviennent donc pas dans ce processus.

Protocole UDP (= User Datagram Protocol)

hors programme SNT mais intéressant

- en mode datagramme (sans connexion, vitesse de transmission plus grande) : pas de séquencement, ni correction des erreurs, ni contrôle de flux

- particulièrement adapté pour VoixSurIP, diffusion (streaming) vidéo, vidéo-conférence.

UDP est un protocole qui privilégie la rapidité de transmission au détriment de la fiabilité.

Rq : l’ordre de grandeur du délai d’aller-retour classique dans Internet est 100 ms. (1 ms dans un réseau local)

Routage

La commutation et le routage sont deux actions permettant de faire voyager une information dans un réseau. Conformément au programme de SNT, nous nous limiterons ici au routage. Ce dernier est le fait de déplacer un paquet d’une interface à une autre. Cela se fait en mode non connecté. Les paquets pourront suivre des chemins différents. Ils rencontreront des routeurs. Il y en a environ un million sur Internet. Ce sont des équipements qui acheminent les paquets vers leur destination. Ils extraient le paquet contenu dans la trame, le commutent et l’encapsulent dans une nouvelle trame pour poursuivre leur chemin. Les routeurs contiennent une table de routage (en quelque sorte, une carte routière locale du réseau) qui va indiquer la suite du chemin que la trame doit prendre.

Plusieurs routes sont en général possibles pour atteindre un destinataire. Mais quel est le meilleur chemin ?

Le moins cher ? Le plus rapide (en temps) ? Celui de plus grand débit ? Le plus sûr ? Celui passant par le moins de nœuds ? Le plus court (en distance) ? Celui qui est le plus rapidement trouvé (manuellement ou par algorithme) ?

Quels problèmes régler ? Congestion, contournement des éléments en panne, connaissance uniquement des réseaux voisins (accords entre réseaux…), atteindre des destinations hors du réseau, algorithme pas trop complexe, éviter les boucles (un paquet tourne en rond) et les trous noirs (desquels il serait impossible de sortir).

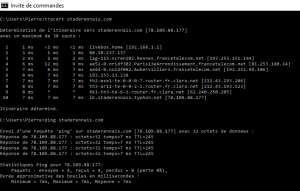

On peut suivre le chemin parcouru (le nombre de routeurs rencontrés, leur adresse et le temps nécessaire) par un paquet IP grâce au programme Traceroute. Voici un exemple, avec également, en dessous, la commande ping qui permet, elle, d’obtenir notamment l’adresse IP du serveur d’un site web :

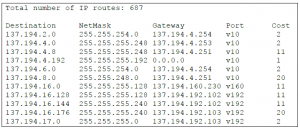

Routeur et table de routage

Le routeur va recopier les informations vers un autre équipement. Pour ce faire, il va analyser les informations, comme l’adresse du destinataire. Il ne s’intéresse pas au contenu des données. Il ne les stocke individuellement que le temps de les retransmettre.

A l’origine, un routeur s’appelait IMP (Interface Machine Processor). Il contient une unité centrale et des éléments de stockage (mémoire flash, mémoire volatile, mémoire non volatile) et des ports.

Son élément central est la table de routage qui est une représentation de la topologie des réseaux. C’est une base de données.

Elle peut être matricielle (l’ensemble des éléments sont décrits) ou séquentielle (seuls les réseaux sont décrits),

Elle peut être statique (« à la main ») ou dynamique (algorithmes),

Elle peut être centralisée (gérée par un centre de contrôle et donc identique pour tous les routeurs) ou répartie (version locale de l’inter-réseau),

Elle peut être intra-domaine ou inter-domaines.

L’ensemble des routeurs doit avoir la même représentation du réseau (adaptée à la position de chacun) : on parle de « convergence ».

La mise à jour est nécessaire et très fréquente (voire permanente).

Deux grandes familles d’algorithme de routage interne :

– à vecteur de distance (algorithme de Bellman-Ford)

Chaque routeur calcule le nombre de sauts (le nombre de routeurs traversés) pour arriver à une destination.

– à état de lien (pour protocole OSPF par exemple)

Pour trouver le plus court chemin (débit, distance…), utilisation de l’algorithme de Dijkstra.

Autres stratégies :

– routage aléatoire

– routage « inondation »…

Systèmes autonomes

Un système autonome (S.A.) est un ensemble de réseaux gérés par le même opérateur (par exemple, le français renater.fr [carte] ou l’international teliasonera.com).

Un système autonome est identifié par un numéro. Aujourd’hui, il existe plus de 50 000 systèmes autonomes dans le monde (source : potaroo.net).

En 2015, 80 % des S.A. sont des réseaux terminaux (ils ne font pas transiter du trafic d’autres S.A.) et 64 % des systèmes autonomes ont un ou deux voisins, 1 % ont plus de 100 voisins et 46 ont plus de 1 000 voisins.

Carte mondiale des systèmes autonomes (2015), source : caida.org

On peut voir les points chauds d’interconnexion dans le monde grâce au site Caida. Rennes est-il un « hotspot » ?

Deux types d’accord entre S.A. : transit et peering.

– le transit : accord commercial entre un client et un fournisseur(ou opérateur de transit) d’accès à Internet. Le fournisseur facture le transit.

– le peering : accord d’échange direct de trafic entre deux S.A. et leurs clients. En général, non facturé (car les deux S.A. doivent être «équivalents »). Soit directement entre les 2 S.A. soit en passant par un point d’échange de trafic (IX : Internet exchange) : France IX réunit plus de 250 S.A. membres.

Un S.A. annonce les préfixes (blocs contigus d’adresses IP) en sa possession aux routeurs des S.A. voisins (exemple de préfixe : 10.1.0.0/16). Ceux-ci mettent à jour leur table de routage. Mais, par stratégie, un S.A. peut décider de ne pas annoncer certains de ses préfixes ou de ne pas sélectionner l’annonce d’un préfixe faite par un autre S.A..

Routage externe

On distingue deux types de routage : interne quand c’est à l’intérieur d’un même système autonome et externe (entre des S.A.).

Chaque routeur possède plusieurs interfaces, c’est-à-dire plusieurs prises qu’il connecte chacune à un routeur ou à un réseau. Chacune de ces interfaces a sa propre adresse IP, souvent de sous-réseaux différents. Un routeur est en quelque sorte l’élément matérialisant la frontière entre plusieurs sous-réseaux.

Le protocole de routage (externe) utilisé sur Internet est BGP (Border Gateway Protocol).

Complément

Quand un routeur reçoit plus de trafic qu’il ne peut en écouler, il rejette le trafic excédentaire. Si la mémoire d’un routeur est saturée, les nouvelles données qui arrivent seront perdues. Il ne sert à rien d’essayer de les mémoriser sur un disque dur car, à son tour, celui-ci sera vite saturé. Les congestions sont ainsi très fréquentes sur le réseau, car les débits des liens peuvent être très différents. Par exemple, dans une maison, l’Ethernet et le Wi-Fi peuvent être à 100 Mbit/s et la liaison ADSL à 10 Mbit/s. Il faut donc que les équipements adaptent leur débit en fonction de ces capacités. En mémorisant, on cache le problème ; mais il apparaîtra tôt ou tard. Dans le modèle Internet, la gestion de la congestion est laissée à TCP qui considère qu’une perte de données est due à une saturation d’un équipement intermédiaire plutôt qu’à une erreur de transmission. Dans ce cas, la source limite elle-même son débit d’émission pour réduire la congestion. Le phénomène de pixelisation des vidéos peut également s’expliquer de la même manière. Si le destinataire ne reçoit pas correctement une vidéo, il peut demander à la source d’en réduire la qualité. Par contre, les routeurs intermédiaires ne vont pas décortiquer les flux pour le faire, ni envoyer de message vers la source.

Domain Name System (DNS)

Il est plus facile de taper sur son navigateur www.meteofrance.com que de retenir l’adresse IP 160.92.49.14.

La première est une adresse symbolique. La correspondance entre les deux adresses est enregistrée dans un annuaire : le Domain Name System (DNS). Il y en a plusieurs dans le monde.

En fait, le navigateur procède à ce qu’on appelle une « résolution de nom de domaine » : il interroge d’autres ordinateurs pour obtenir l’adresse IP correspondante. Ce protocole DNS est dans la couche « Application ».

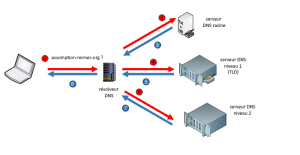

explications de l’illustration:

1- Quelle est l’adresse IP de « assomption-rennes.org » ?

2- Quelle est l’adresse IP de « assomption-rennes.org » ?

3- Le DNS racine répond par l’adresse du serveur DNS TLD (top-level domain) « .org ».

4- Quelle est l’adresse IP de « assomption-rennes.org » ?

5- Le DNS TLD « .org » répond par l’adresse du serveur DNS capable de fournir l’adresse IP souhaitée.

6- Quelle est l’adresse IP de « assomption-rennes.org » ?

7- Le serveur DNS interrogé renvoie l’adresse IP attendue.

8- Le résolveur transmet l’adresse IP au terminal et le navigateur affiche la page demandée.

Résumé des principaux points (Adresse IP, DNS, TCP, routage…) en vidéo (10 min)

Réseaux pair-à-pair

Il existe deux modèles principaux de communication entre ordinateurs :

– en mode « Client-serveur » : un ordinateur est le client et demande un service à un autre appelé serveur,

– en mode « Pair-à-pair ». Les ordinateurs sont tour à tour clients et serveurs et sont appelés nœuds.

Pour cela, chaque ordinateur doit posséder un logiciel (par exemple avec les protocoles emule ou BitTorrent) qui lui permet notamment de savoir qui possède tel ou tel fichier et de contrôler le transfert des données.

La rapidité de téléchargement augmente avec le nombre d’internautes concernés.

C’est ce mode qui est la plus grande source de téléchargements (d’après page 20, manuel SNT, Hatier). Les coûts de mise en service sont bien inférieurs à un véritable serveur, avec une simplicité d’utilisation.

Autres avantages :

– Répartition de la charge : contrairement aux réseaux client/serveur où le serveur principal est chargé

de gérer l’ensemble des activités du réseau avec un risque de saturation, dans un réseau pair-à-pair ce

sont tous les pairs qui contribuent à la gestion des requêtes et des ressources.

– Disponibilité accrue des ressources : comme les réseaux pair-à-pair sont extensibles, et que les pairs

sont fournisseurs de ressources au sein du réseau, plus le nombre de pairs augmente, plus la disponibilité

des ressources présentes augmente.

– Capacité de stockage décuplée : contrairement au fonctionnement d’un réseau à serveur central où

toutes les données sont stockées au niveau de ce serveur, dans un réseau pair-à-pair chaque pair offre un

petit espace de stockage. La capacité de stockage est décuplée grâce à la contribution de tous les pairs.

– Diversité des chemins sur le réseau : dans un réseau pair-à-pair, plusieurs chemins sont possibles entre

chaque couple de pair.

– Résistance aux pannes : dans un réseau pair-à-pair, les ressources sont réparties sur l’ensemble des

pairs connectés, la panne d’un pair ne peut donc pas altérer le fonctionnement du réseau.

Connaissez-vous des usages légaux ?

– photos de famille, vidéos amateurs,

– calculs distribués (projets Décrypthon et Climate prediction.net, cf p.21 manuel SNT Hatier, Folding@home : cf p.27 manuel SNT Nathan, projet « Compute For Science » : https://boinc.berkeley.edu/ ),

– blockchain (technologie pour monnaies virtuelles comme le Bitcoin),

– jeux en réseau,

– Skype (basé en partie sur du Peer-to-Peer),

– réseau social/plateforme collaborative comme RedMatrix,

– Mute, éditeur collaboratif (vidéo de 1’),

Usages illégaux

Téléchargement d’œuvres protégées par le droit d’auteur (film, musique, jeux vidéos).

https://www.service-public.fr/particuliers/vosdroits/F32108

Autres risques :

– Instabilité : la gestion d’un réseau pair-à-pair étant dynamique, les pairs peuvent disparaître

à tout moment, par conséquent les ressources aussi.

L’inconvénient principal des réseaux pair-à-pair reste le comportement illicite de certains des utilisateurs.

– sécurité : de nombreux virus circulent sur les réseaux pair-à-pair et rendent ces réseaux vulnérables.

– freeloading : certains pairs profitent des ressources partagées sans pour autant partager les leurs. Le pair-à-pair ne peut fonctionner convenablement que si chacun y participe activement,

– état des données : les ressources circulent librement et sans contrôle ni vérification. Certaines ressources peuvent être défectueuses.

– spoofing : des entreprises ajoutent des copies erronées de fichiers pour inciter les utilisateurs à revenir au téléchargement légal et payant.

– vie privée : certains réseaux pair-à-pair (centralisés) peuvent récupérer les adresses IP des utilisateurs,

la vie privée des utilisateurs n’est alors plus protégée.

– régulation : certains réseaux pair-à-pair garantissent l’anonymat des utilisateurs, il est donc plus difficile

aux autorités d’appliquer les lois.

– propagande : les réseaux pair-à-pair sont souvent envahis par des publicités.

Enjeux

Peut-on survivre sans internet ?

Sécurité

La sécurité dans les réseaux porte sur :

- la confidentialité : les messages doivent rester secrets et les sources éventuellement non géolocalisables,

- l’intégrité : un message ne doit pas être modifié à l’insu de l’expéditeur,

- l’authentification : la source et le destinataire doivent être sûrs de leur interlocuteur et du service (risque de mascarade),

- la disponibilité : empêcher un site d’être volontairement bloqué (interruption, déni de service),

- le contrôle d’accès : protection contre un usage non autorisé des données,

- la non répudiation (preuve de l’origine des données).

On peut citer les risques d’interception de message, d’hameçonnage (via DNS) et de rançongiciel.

Les câbles sous-marins sont des éléments sensibles pour la sécurité.

Quelques conseils :

- en cas de problème bancaire : n° 0892 705 705

- éviter le WiFi public

- effectuer des sauvegardes régulières de ses données (hors Cloud)

- tester (ou pas…) si son adresse mail a déjà été piratée, via le site : hibp ou via un outil de firefox.

- consulter le site arnaques-info

- consulter les conseils d’assistance et de prévention du risque numérique par cybermalveillance

Environnement

Constats négatifs :

– épuisement des ressources naturels (métaux, ressources énergétiques, eau potable)

– pollution (de l’air, de l’eau, des sols)

– changements éco-systémiques globaux (changement climatique, destruction de la bio-diversité)

Face à cela se développent les Green IT (= techniques de l’information et de la communication dont la conception et l’emploi permettent de réduire les effets négatifs de l’activité humaine sur l’environnement).

Exemple : éco-conception des logiciels

Conférence très intéressante sur cet enjeu numérique environnemental.

Article de Frédéric Bordage suivi de ses conseils : comment réduire son empreinte environnementale ?

En particulier, on devrait réduire sa consommation de vidéo, et suivre les conseils de l’Ademe.

Economie

La majeure partie de ce qui suit provient du Mooc « A la découverte des réseaux de télécommunication » réalisé par l’Institut Mines-Telecom.

Tous les secteurs sont touchés par le numérique. Impacts sur la croissance, l’environnement, l’emploi, la localisation (« mort de la distance »).

– réseaux coûteux à construire mais coût d’exploitation peu sensible à la quantité de trafic supporté : essentiellement des coûts fixes et peu de coûts variables,

– des ressources rares (fréquences pour les mobiles, droits de passage pour les réseaux filaires),

Par conséquent : monopole naturel (un seul fournisseur préférable à plusieurs) mais concurrence progressive dans les années 80 (progrès technologiques et libéralisation). Régulé par l’ARCEP. Encore très concentré aujourd’hui.

– innovation constante.

– Loi de Moore (doublement du nombre de transistors sur une puce tous les 18 mois) : coût en baisse, performance accrue,

– fibre optique,

Difficulté : Trouver de la rentabilité dans un système où se succèdent rapidement des générations technologiques.

(exemple : 3G, 4G, 5G).

– courbe en S de la demande (peu d’utilisateurs puis saturation):

- baisse des prix des équipements

- performances croissantes des équipements

- concurrence amenant meilleur prix et services

- réglementation et régulation économique du secteur

- le fait qu’un réseau est d’autant plus utile qu’il a d’utilisateurs (loi de Metcalfe),

- phénomène classique d’imitation entre personnes

Le démarrage est donc difficile : coût de construction élevé et peu de clients.

Le marché gère cela ainsi en général : pertes temporaires en attendant que cela devienne rentable.

On se retrouve en général au lancement d’une technologie dans une problématique dite « poule-oeuf » (qui est apparu en premier ? La poule ? L’oeuf ?). En effet, dans les services convergents, il n’y a pas de services ou de contenus si les clients ne sont pas là. Et s’il n’y a pas de services ou contenus, les clients ne sont pas là. C’est une complication supplémentaire à ajouter aux problèmes mentionnés dans le paragraphe précédent sur le démarrage des technologies. La gratuité des services ou contenus est une méthode pour accélérer la diffusion – mais il faut que les fournisseurs trouvent rapidement une autre source de revenu, la publicité par exemple.

3 grands groupes d’acteurs : les opérateurs (transporteurs), les fournisseurs de terminaux, les fournisseurs de contenu (vidéo, musique, web, base de données, applications). Il faut donc trouver une « clé de répartition » du marché pour les sommes payées par les clients. Exemple : neutralité de l’Internet (cf enjeu plus bas). Qui doit financer l’extension des réseaux ? Face à une saturation possible, les opérateurs souhaitent exercer des règles de priorité entre les services.

Exemple de conflit : Free/Google.

Les TIC représentent en général de l’ordre de 7 % du produit intérieur brut des pays développés (c’est-à-dire de la richesse créée). Ce chiffre n’augmente pas vraiment malgré la diffusion massive de ces technologies, parce que leur prix baisse continument.

Aujourd’hui, le téléphone fixe n’est plus l’enjeu du service universel. La discussion s’est déplacée vers l’accès au haut débit fixe et mobile, et de manière aussi importante, vers l’usage qui en est fait. L’Union internationale des télécommunications publie un indice appelé IDI (Internet Development Index) qui détaille la situation des différents pays. L’Union européenne a défini une politique ambitieuse en matière de développement et d’usage des TIC dont elle attend des bénéfices en termes de croissance économique, de compétitivité et de bien-être social. Un de ses piliers est la création d’un « marché unique numérique ». La Commission européenne mesure l’écart entre pays et publie un indice appelé DESI (Digital Economy and Society Index).

Les câbles sous-marins représentent aussi un enjeu économique.

Neutralité du Net

La montée du débat est venue dans les années 2000 par deux facteurs (source : rapport parlementaire Assemblée Nationale N°3336 avril 2011) :

– le premier facteur est l’accroissement du trafic, […]. Les coûts d’acheminement du trafic engendrés constituent un argument mobilisé par les fournisseurs d’accès à internet dans leurs négociations avec les fournisseurs de contenu et avec les opérateurs de transit. Il a un lien avec le déploiement, très onéreux, des nouvelles boucles locales fibre qui ont pour vocation de permettre au trafic demandé par les nouveaux usages d’être écoulés avec une bonne qualité ;

– le second facteur est la pression croissante des pouvoirs publics qui cherchent des moyens pour faire respecter la loi sur internet et lutter contre la cybercriminalité, et des industries culturelles dont les modèles économiques traditionnels sont déséquilibrés par le développement des échanges numériques « illégaux », notamment le « piratage ». Ces deux catégories d’acteurs poussent au développement du blocage pour empêcher l’accès aux contenus « illicites ». La crainte est apparue que les opérateurs ne tirent prétexte de « l’illégalité » des flux pour bloquer de leur propre initiative des catégories de trafic sans doute en partie illicites mais aussi en partie licites, comme les flux de peer-to-peer.

Document de l’Arcep (sérieux) ou de façon moins sérieuse par Le Monde

Article du Point avec illustration de l’AFP

Sans neutralité, que devient Internet ?

Pour défendre cette neutralité, certains s’engagent :

Services

- fournir du très haut débit

- mobilité (réseaux 4G, 5G)

- qualité de service (QoS) : temps de réponse d’un service, bande passante permettant le transport d’une grande quantité d’information.

Métiers et formations

– administrateur/administratrice réseau

– responsable service assistance et gestion de parc d’une DSI (direction des Systèmes d’Information)

En lycée, vous pouvez poursuivre

– en Bac Professionnel Systèmes Numériques (famille de métiers : métiers des transitions numérique et énergétique) :

- vidéo de présentation (moins de 3′)

- autre vidéo de présentation (moins de 3′)

En particulier,

- l’option A de ce Bac Pro : sûreté et sécurité des infrastructures de l’habitat et du tertiaire (SSIHT)

- l’option C de ce Bac Pro : réseaux informatiques et systèmes communicants

– ou en Bac Professionnel Métiers de l’électricité et de ses environnements connectés au lycée Ozanam par exemple,

– ou en Bac Technologique STI2D spécialité Système d’Information et Numérique (SIN) au lycée Ozanam par exemple.

– ou en Bac Général avec la spécialité Numérique et Sciences informatiques « NSI » proposée à l’Assomption ou la spécialité « Sciences de l’Ingénieur » proposée au lycée Ozanam.

En post-bac : BTS Services Informatiques aux organisations (SIO) au lycée de la Salle par exemple.

ou BUT Informatique à l’I.U.T. de Lannion par exemple.

Ressources

Site intéressant sur les réseaux: www.gatoux.com

Un livre référence : « Réseaux » d’Andrew Tanenbaum